Een phishing-campagne gericht op productiebedrijven in Europa heeft ongeveer 20.000 Microsoft Azure-accounts gecompromitteerd met behulp van HubSpot en DocuSign. De operatie, die duurde van juni tot september 2024, had vooral gevolgen voor bedrijven in de automobiel-, chemische en industriële sectoren in Duitsland en het Verenigd Koninkrijk. Bedreigingsactoren gebruikten de Free Form Builder van HubSpot om misleidende formulieren te creëren en lokten slachtoffers met e-mails die legitieme diensten nabootsten.

Phishing-campagne brengt 20.000 Microsoft Azure-accounts in Europa in gevaar

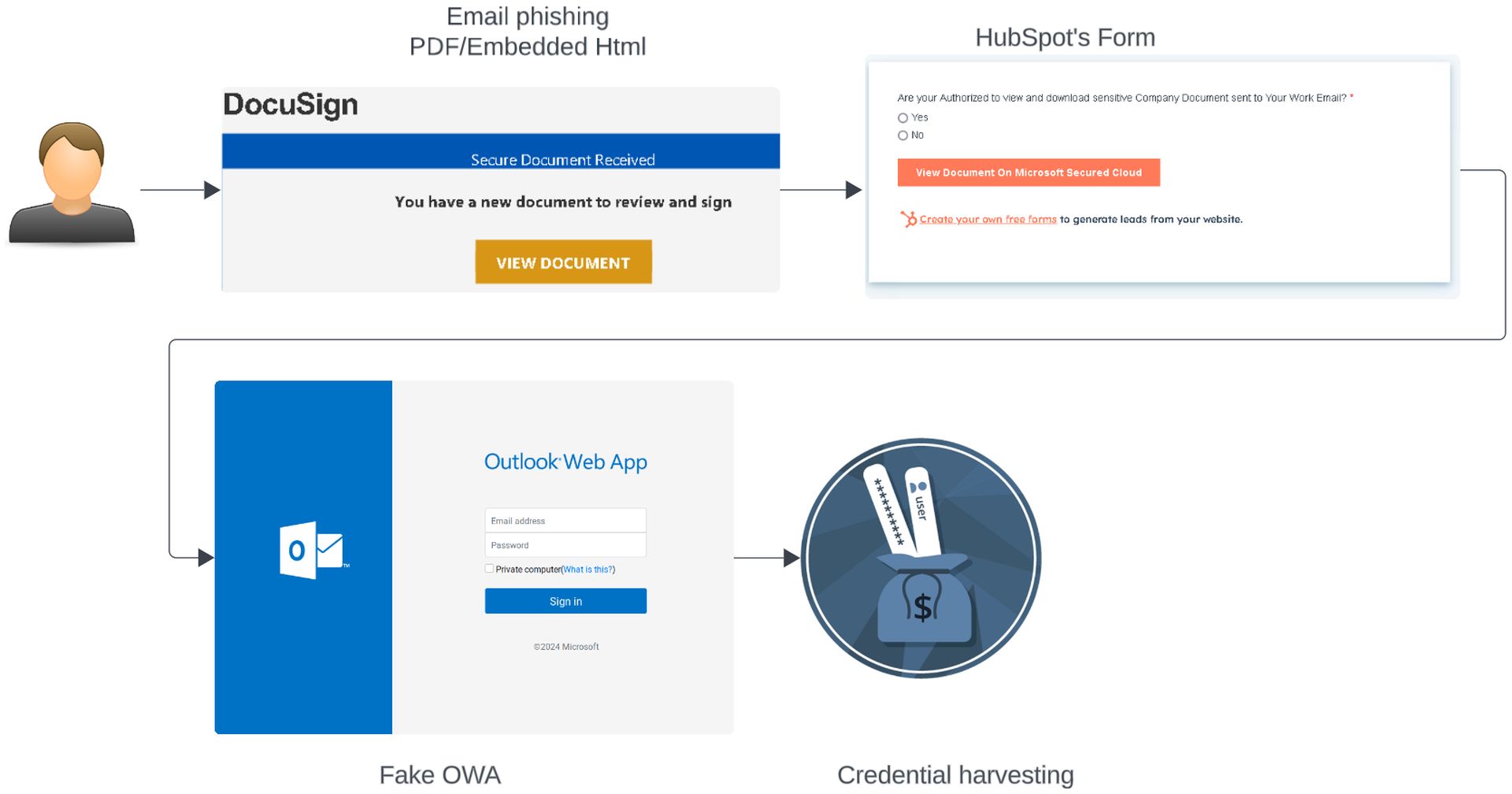

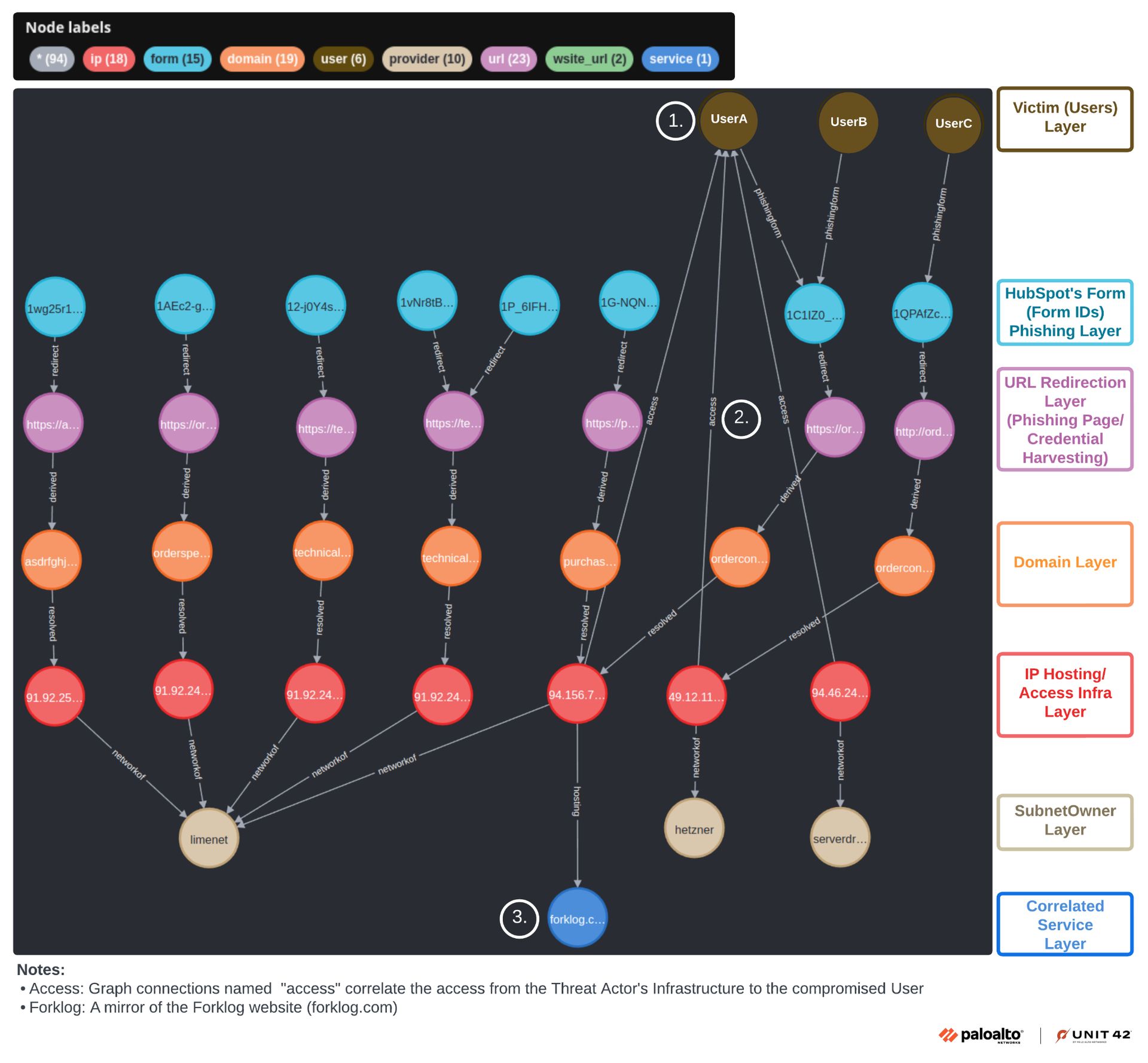

Eenheid 42 van Palo Alto Networks geïdentificeerd de campagne en meldde dat aanvallers de online formulieren van HubSpot gebruikten als valstrik om gevoelige informatie te bemachtigen. Ze creëerden 17 verschillende formulieren, ontworpen om legitieme verzoeken na te bootsen Microsoft Azure referenties. Op deze formulieren werd de slachtoffers in slecht geformuleerd Engels gevraagd of ze “Geautoriseerd waren om gevoelige bedrijfsdocumenten te bekijken en te downloaden die naar uw zakelijke e-mailadres waren verzonden?” Deze prompt beweerde de toegang te vergemakkelijken tot kritieke documenten die zijn opgeslagen in de ‘Microsoft Secured Cloud’.

Slachtoffers die door de formulieren klikten, werden doorgestuurd naar pagina’s die de inlogportals van Microsoft Outlook Web App en Azure nabootsten, gehost op ‘.buzz’-domeinen. Met deze tactieken konden aanvallers standaard e-mailbeveiligingsmaatregelen omzeilen, omdat de phishing-e-mails waren gekoppeld aan een legitieme dienst (HubSpot). De e-mails slaagden echter niet voor de SPF-, DKIM- en DMARC-authenticatiecontroles.

Microsoft Teams is niet veilig: hackers sluipen binnen via oproepen

Zodra aanvallers toegang kregen tot de gecompromitteerde accounts, startten ze post-compromisactiviteiten. Ze registreerden hun eigen apparaten op de accounts van de slachtoffers, waardoor voortdurende toegang werd verzekerd. Uit onderzoek blijkt dat dreigingsactoren vaak verbinding maken via VPN’s die zich in dezelfde landen bevinden als hun doelwitten, waardoor ze zich kunnen mengen. In gevallen waarin IT-teams probeerden de controle over gecompromitteerde accounts terug te krijgen, voerden aanvallers het opnieuw instellen van wachtwoorden in, waardoor een touwtrekken-scenario ontstond. dat de herstelinspanningen nog ingewikkelder maakten.

De potentiële impact van de aanvallen reikt verder dan diefstal van inloggegevens. Met toegang tot Azure-accounts kunnen aanvallers bevoegdheden escaleren om bronnen binnen de getroffen cloudomgevingen te maken, wijzigen of verwijderen. Ze zouden zich mogelijk ook lateraal over het netwerk kunnen verplaatsen om toegang te krijgen tot gevoelige opslagcontainers die verband houden met de accounts van de slachtoffers.

Hoewel het aantal slachtoffers dat Azure-inloggegevens heeft verstrekt onzeker is, vermoeden beveiligingsexperts dat dit lager kan zijn dan het totale aantal beoogde accounts, omdat niet alle slachtoffers gebruik zouden hebben gemaakt van Azure-infrastructuren. Nathaniel Quist van Unit 42 benadrukte dat de operatie een ambitieuzere verschuiving naar cloudgerichte phishing-aanvallen vertegenwoordigt. Cybercriminelen richten zich steeds vaker op gebruikersgegevens voor cloud- en SaaS-platforms in plaats van te vertrouwen op malware om eindpuntapparaten in gevaar te brengen.

Uitgelichte afbeeldingscredits: Microsoft