Er is een nieuwe cyberdreiging opgedoken, bekend als DoubleClickjacking, die gebruik maakt van een reeks van twee klikken om bestaande webbeveiligingen te omzeilen en mogelijk kan leiden tot accountovernames op grote websites. Ontdekt door beveiligingsonderzoeker Paulos Yibelomanipuleert deze geavanceerde aanval de timing tussen klikken, wat aanzienlijke risico’s met zich meebrengt voor gebruikers.

Nieuwe cyberdreiging DoubleClickjacking maakt misbruik van klikken voor accountovernames

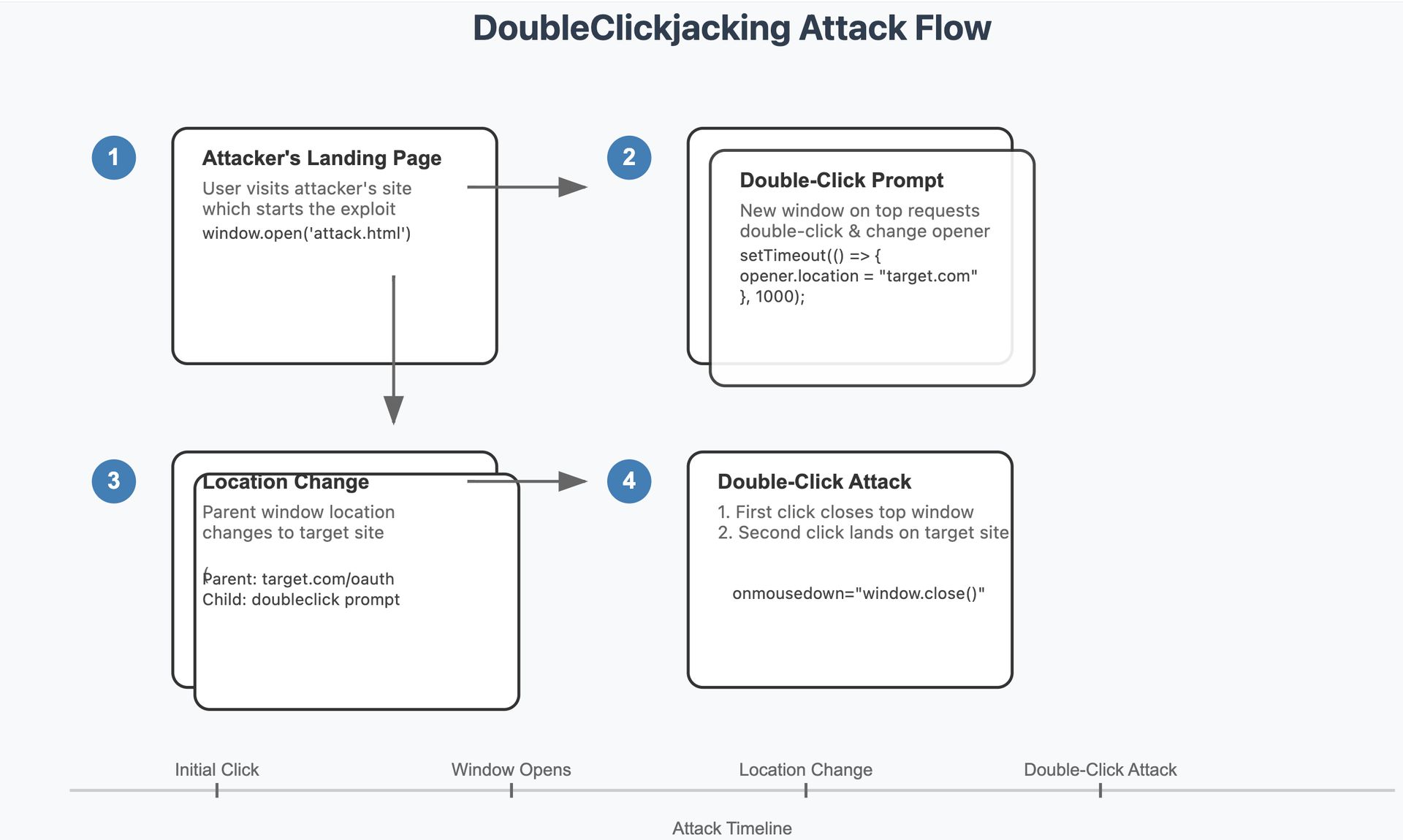

DoubleClickjacking bouwt voort op het concept van clickjacking, waarbij gebruikers doorgaans worden misleid zodat ze onbewust op verborgen of verkapte knoppen klikken. Traditionele verdedigingsmechanismen zijn in moderne browsers versterkt (zoals het standaard instellen van cookies op ‘SameSite: Lax’), maar DoubleClickjacking omzeilt deze maatregelen. De aanval omvat een subtiele manipulatie waarbij gebruikers worden misleid om op een goedaardige prompt te dubbelklikken. Tijdens deze reeks maken aanvallers misbruik van de gebeurtenistiming om de inhoud van het bovenliggende browservenster te verwisselen met een gevoelige pagina, zoals een OAuth-autorisatiedialoogvenster, waardoor kwaadaardige acties met de tweede klik kunnen worden geautoriseerd.

Het proces begint wanneer een nietsvermoedende gebruiker de site van een aanvaller bezoekt, waardoor hij denkt dat hij moet dubbelklikken om te verifiëren dat hij geen robot is. Als u klikt, wordt een nieuw venster geopend en terwijl de gebruiker zich voorbereidt om te dubbelklikken, wordt de inhoud van de bovenliggende site gewijzigd. Door het sluiten van het bovenste venster bij de eerste klik en het landen op een gevoelig element bij de tweede klik kunnen aanvallers ongeautoriseerde toegang krijgen tot accounts.

Getroffen websites lopen het risico op accountovernames, ongeautoriseerde toegang tot applicaties met uitgebreide gegevensprivileges en wijzigingen in kritieke accountinstellingen of financiële transacties. Grote websites die afhankelijk zijn van OAuth, waaronder Salesforce, Slack en Shopify, zijn als kwetsbaar voor deze aanval aangemerkt.

Hoewel traditionele verdedigingsmechanismen zoals X-Frame-Options-headers en Content Security Policies zijn ontworpen om clickjacking te dwarsbomen, falen ze tegen DoubleClickjacking. De exploit vereist minimale gebruikersinteractie (slechts dubbelklikken), waardoor deze bijzonder misleidend is. Bovendien reikt het verder dan websites en bedreigt het ook browserextensies zoals crypto-wallets of VPN’s, waardoor aanvallers mogelijk beveiligingsfuncties kunnen uitschakelen of financiële transacties kunnen autoriseren.

Om dit risico te beperken, worden verschillende strategieën aanbevolen. Ontwikkelaars kunnen beveiligingen aan de clientzijde implementeren, zoals het standaard uitschakelen van gevoelige knoppen totdat opzettelijke gebruikersactie wordt gedetecteerd. Een JavaScript-oplossing kan bijvoorbeeld knoppen uitgeschakeld houden totdat muisbewegingen of toetsaanslagen plaatsvinden. Op de lange termijn worden browserleveranciers aangespoord om nieuwe standaarden te introduceren die vergelijkbaar zijn met X-Frame-Options, inclusief een Double-Click-Protection HTTP-header, om zich tegen deze exploit te beschermen.

Uitgelichte afbeeldingscredits: Kerem Gülen/Midjourney