De MacOS Ferret-familie, bekend als gebruikt door Noord-Koreaanse APT’s voor cyberspionage, heeft een nieuwe variant geïntroduceerd met de naam Flexible-Ferret die momenteel door Apple geïmplementeerde detectiemaatregelen ontwijkt.

Flexibel-ferret malwarevariant ontwijkt de XProtect-maatregelen van Apple

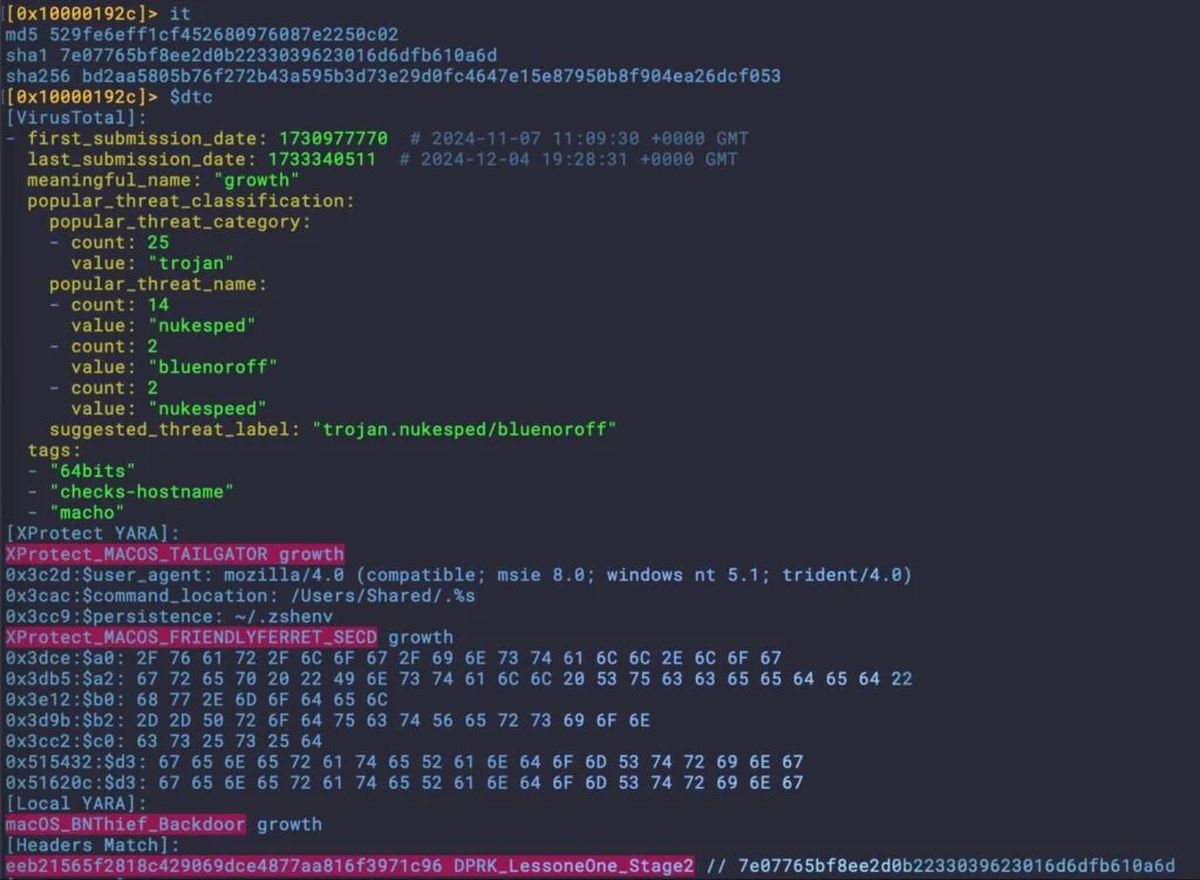

Deze detectie-resistente variant was geïdentificeerd door onderzoekers van Sentinelone, die zijn vermogen opmerken om de recente XProtect -handtekeningupdate te omzeilen, bedoeld om ferretinfecties te blokkeren. In tegenstelling tot zijn voorgangers draagt flexibel-ferret een legitieme Signature en Team-ID van Apple Developer, die een laag bedrog toevoegt aan zijn werking.

De Ferret -malwarefamilie wordt geassocieerd met de campagne ‘besmettelijke interview’, waarbij dreigingsacteurs slachtoffers truceren om malware te installeren door zich voor te stellen als sollicitatiegesprekers. Naar verluidt begon deze campagne in november 2023 en heeft meerdere malwarevarianten betrokken zoals Frostyferret_UI, Friendlyferret_Secd en Multi_Frostyferret_CMDCodes – die allemaal werden behandeld in de meest recente XProtect -update van Apple.

Flexibel-ferret ontwijkt XProtect

Uit de analyse van Sentinelone bleek dat onder XProtect versie 5286 de nieuwe flexibel-ferret-variant onopgemerkt bleef. Door lopend onderzoek ontdekten ze een Chromeupdate-variant die bekend staat als mac-installer.installeralert, die ook is ondertekend met een geldige Apple-ontwikkelaar-ID en team-ID, waardoor de verbinding met de bestaande Ferret-familie wordt gehandhaafd.

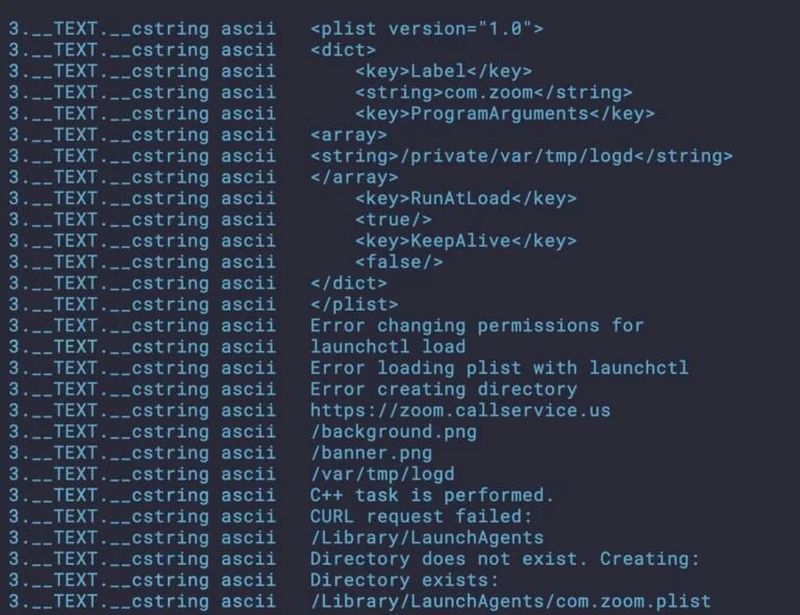

De malware -druppelaar, genaamd versus.pkg, bevat twee applicaties – Installeralert.app en versus.app – en een op zichzelf staand binair genaamd “Zoom”. Wanneer ze worden uitgevoerd, verbindt het “zoom” binair verbinding met een verdacht domein dat geen verband houdt met zoomdiensten en verhoogt het systeemrechten. Tegelijkertijd genereert InstallerTerT.App een foutmelding dat de waarschuwingen van MacOS -poortwachter nabootst tijdens het implementeren van een persistentie -agent.

Ondanks het delen van 86% code-gelijkenis met de Chromeupdate, werd de Mac-Installer niet gemarkeerd door XProtect totdat deze was gekoppeld aan een ingetrokken ontwikkelaar-ID, waardoor onderzoekers verdere flexibel-ferret monsters konden ontdekken.

Volgens Sentinelone is de “besmettelijke interview” -campagne een voorbeeld van de lopende, actieve dreigingsacteur manoeuvres, waar tegenstanders ondertekende toepassingen aanpassen aan functioneel vergelijkbare niet -ondertekende versies om beveiligingsmaatregelen te ontwijken. Dit omvat diverse tactieken gericht op een breed scala aan doelen binnen de ontwikkelaarsgemeenschap, gefaciliteerd via sociale media en sites voor het delen van codes zoals GitHub.

Onderzoekers wezen erop dat de dreigingsacteursgroepen gericht op macOS prominente entiteiten uit Noord -Korea, China en Rusland omvatten. Boris Cipot, een senior beveiligingsingenieur bij Black Duck, benadrukte de continue evolutie van technieken om beveiligingsverdedigingen te omzeilen.

De recente handtekeningupdate van Apple was gericht op verschillende componenten van deze malwarefamilie, waaronder een backdoor vermomd als een besturingssysteembestand genaamd com.apple.secd, naast de ChromeUpdate en CameraAccess persistentiemodules. Met name vertonen componenten in de Ferret Malware -familie overeenkomsten met anderen die zijn geassocieerd met DVK -campagnes, inclusief het delen van bestanden via Dropbox en IP -resolutie via API.ipify.org.

Uitgelichte afbeeldingskrediet: Wesson Wang/Unsplash