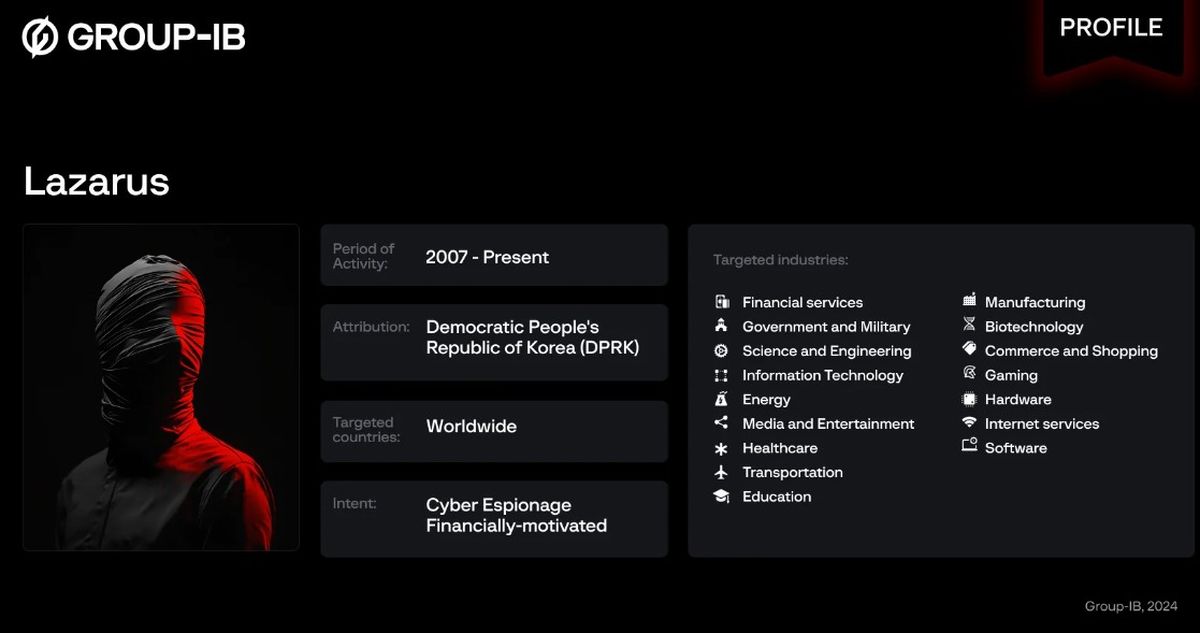

De Lazarus Group richt zich op macOS met een nieuwe trojan-malware genaamd RustyAttr, die een geavanceerde methode onthult om kwaadaardige code te verbergen via uitgebreide attributen in bestanden. Ontdekt door het cyberbeveiligingsbedrijf Groep-IBRustyAttr vertegenwoordigt een zorgwekkende evolutie in de tactieken die worden toegepast door deze beruchte Noord-Koreaanse, door de staat gesteunde hackgroep.

Wat is RustyAttr trojan-malware?

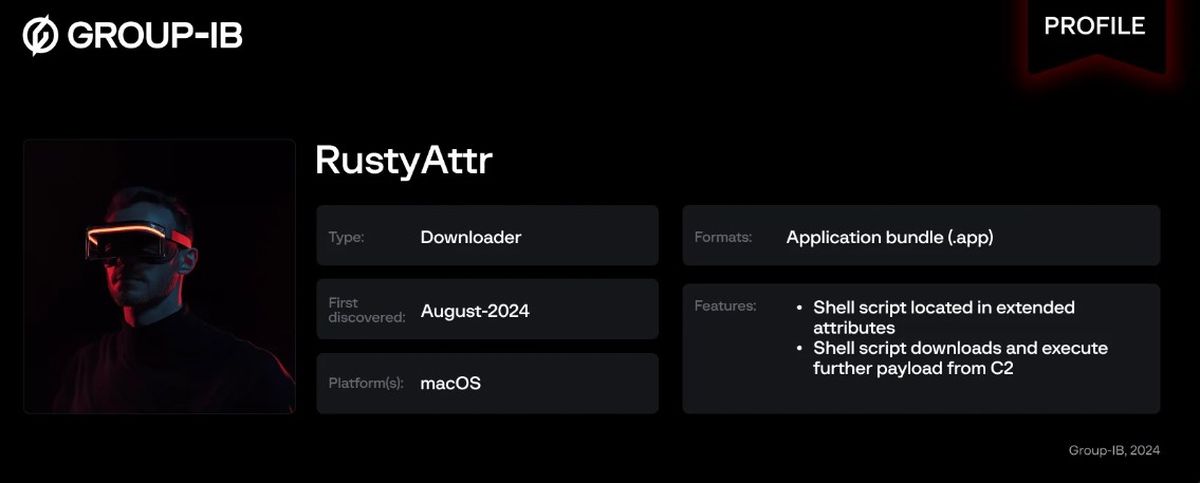

Onderzoekers hebben de inzet van RustyAttr sinds mei 2024 gekoppeld aan de Lazarus Group. Deze malware verbergt op slimme wijze zijn schadelijke scripts binnen uitgebreide attributen (EA’s) van macOS-bestanden, dit zijn verborgen gegevenscontainers die aanvullende informatie opslaan, zoals machtigingen en metagegevens. Omdat deze uitgebreide kenmerken doorgaans onzichtbaar zijn in gewone gebruikersinterfaces zoals Finder of Terminal, kunnen aanvallers ze onopvallend misbruiken zonder argwaan te wekken. Het opdrachtregelprogramma `.xattr` biedt aanvallers toegang tot deze verborgen elementen, waardoor ze kwaadaardige scripts naadloos kunnen uitvoeren.

Met een ietwat nostalgische knipoog naar technieken die in eerdere malware werden gebruikt, zoals de Bundlore-adware uit 2020, gebruikt RustyAttr een vergelijkbare aanpak door de payload in de uitgebreide attributen in te bedden. Dit onderstreept de voortdurende evolutie van malwaretactieken, die zich aanpassen om de effectiviteit tegen evoluerende cyberbeveiligingsmaatregelen te behouden.

Het aanvalsscenario van Lazarus toont een slim ontworpen applicatie, gebouwd met het Tauri-framework, dat zich voordoet als een goedaardig PDF-bestand. Deze applicatie, die vaak vacatures of cryptocurrency-gerelateerde inhoud bevat – kenmerken van de eerdere campagnes van Lazarus – dient als lokaas. Bij uitvoering wordt een lok-pdf over de financiering van gameprojecten opgehaald en weergegeven, of wordt ten onrechte beweerd dat de applicatie de gebruikte versie niet ondersteunt. Deze tactiek leidt gebruikers op slimme wijze af terwijl verborgen shell-scripts worden uitgevoerd die de kwaadaardige componenten activeren.

Interessant is dat het onderliggende mechanisme van RustyAttr een JavaScript-bestand met de naam “preload.js” omvat dat interageert met deze uitgebreide attributen. Dit script maakt gebruik van functionaliteiten uit het Tauri-framework om de verborgen malware op te halen en uit te voeren. Volgens onderzoekers van Group-IB: “Als het attribuut bestaat, zal er geen gebruikersinterface worden getoond, terwijl als het attribuut ontbreekt, een nep-webpagina zal worden weergegeven.” Dit gedrag maakt detectie door antivirusoplossingen bijzonder lastig, omdat de kwaadaardige componenten onopgemerkt blijven in de metagegevens van het bestand.

De applicaties die aan RustyAttr waren gekoppeld, waren aanvankelijk ondertekend met een inmiddels ingetrokken certificaat, waardoor een korte periode de Gatekeeper-beveiligingen op macOS kon omzeilen. Hoewel er tot nu toe geen bevestigde slachtoffers zijn geïdentificeerd, vermoeden de onderzoekers dat de Lazarus Groep deze heimelijke aanpak zou kunnen testen voor bredere toekomstige aanvallen. Belangrijk is dat deze tactiek nieuw is en nog moet worden gedocumenteerd in het prominente MITRE ATT&CK-raamwerk, wat aanleiding geeft tot bezorgdheid over het aanpassingsvermogen en de toenemende verfijning van de betrokken dreigingsactoren.

Om beschermd te blijven tegen deze opkomende dreiging adviseren cybersecurity-experts gebruikers om waakzaam te zijn over bestandsbronnen en om ongevraagde PDF-bestanden (ongeacht hoe legitiem ze ook lijken) met scepsis te behandelen. Het inschakelen van de Gatekeeper-functie van macOS is essentieel, omdat deze de uitvoering van niet-vertrouwde applicaties voorkomt. Regelmatige updates en het toepassen van geavanceerde strategieën voor bedreigingsdetectie worden verder aanbevolen om dergelijke geavanceerde aanvallen voor te blijven.

Waarom is RustyAttr-malware erg riskant?

De implicaties van het feit dat RustyAttr een wijdverbreide bedreiging wordt, reiken verder dan alleen de exploit zelf; ze benadrukken een zorgwekkende trend in de manier waarop malware blijft evolueren in complexiteit en stealth. De afgelopen jaren hebben Noord-Koreaanse hackers hun activiteiten aanzienlijk opgevoerd, waarbij ze zich vaak richten op afgelegen posities in organisaties over de hele wereld met beloften van lucratieve kansen. Hoewel het uiteindelijke doel van RustyAttr in dit stadium onduidelijk blijft, is de kans op ernstige schade onmiskenbaar aanwezig. Terwijl deze groep haar technieken blijft verfijnen, moet de cyberbeveiligingsgemeenschap waakzaam blijven en de verdediging voortdurend aanpassen als reactie op dergelijke geavanceerde, aanhoudende bedreigingen.

Door tactieken toe te passen die minimale gebruikersinteractie vereisen en gebruik te maken van algemeen aanvaarde bestandstypen, kunnen aanvallers zoals de Lazarus Group voor langere perioden onder de radar blijven, waardoor gevoelige gegevens of systemen mogelijk in gevaar worden gebracht. Op de hoogte blijven van deze ontwikkelingen is van cruciaal belang voor individuen en organisaties om te voorkomen dat ze het slachtoffer worden van toekomstige aanvallen die voortkomen uit deze of soortgelijke tactieken.

Uitgelichte afbeeldingscredits: Florian Olivo/Unsplash