Cybercriminelen maken steeds vaker gebruik van Microsoft Teams om vishing-aanvallen uit te voeren die gericht zijn op toegang tot de systemen van gebruikers. TrendMicro gemeld een specifiek incident waarbij sprake was van een reeks phishing-e-mails, gevolgd door een misleidende Microsoft Teams-oproep. De fraudeurs deden alsof ze technische ondersteuning boden en manipuleerden een slachtoffer om software voor externe toegang te downloaden.

Cybercriminelen misbruiken Microsoft Teams voor vishing-aanvallen

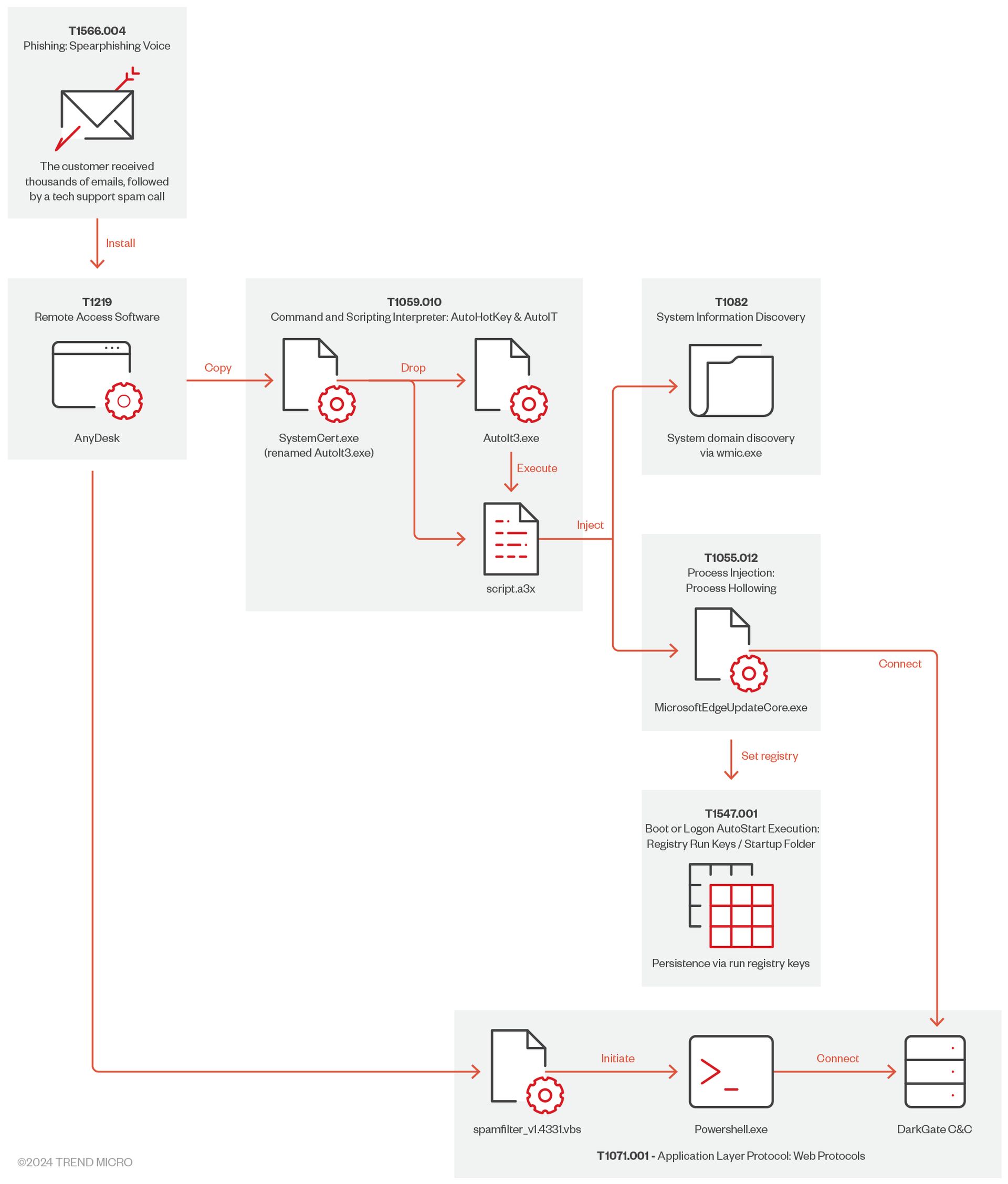

De aanval begon met een spervuur van phishing-e-mails die zich op de inbox van het slachtoffer richtten. Kort na dit eerste contact startte de aanvaller een oproep via Microsoft Teams, waarbij hij zich voordeed als een medewerker van een bedrijf dat het slachtoffer vertrouwde. Tijdens dit telefoongesprek spoorde de cybercrimineel het slachtoffer aan om een applicatie voor ondersteuning op afstand te installeren. De aanvankelijke suggestie was Microsoft Remote Support, maar toen de installatie problemen ondervond, wendde de aanvaller zich tot AnyDesk, een extern bureaublad-hulpmiddel dat vaak wordt uitgebuit door kwaadwillende actoren.

AnyDesk gehackt, reset onmiddellijk uw wachtwoorden

Nadat AnyDesk op de computer van het slachtoffer was geïnstalleerd, kreeg de aanvaller er controle over. Ze gingen verder met het implementeren van verschillende verdachte bestanden, waaronder één geïdentificeerd als Trojan.AutoIt.DARKGATE.D. Deze malware, geleverd via een AutoIt-script, stelde de aanvaller in staat kwaadaardige opdrachten uit te voeren en de controle op afstand over het systeem te behouden. De aanvaller voerde verschillende opdrachten uit die gedetailleerde informatie over het systeem van het slachtoffer verzamelden, met behulp van opdrachten als systeminfo, route print en ipconfig /all, die de verzamelde gegevens opsloegen in een bestand met de naam 123.txt.

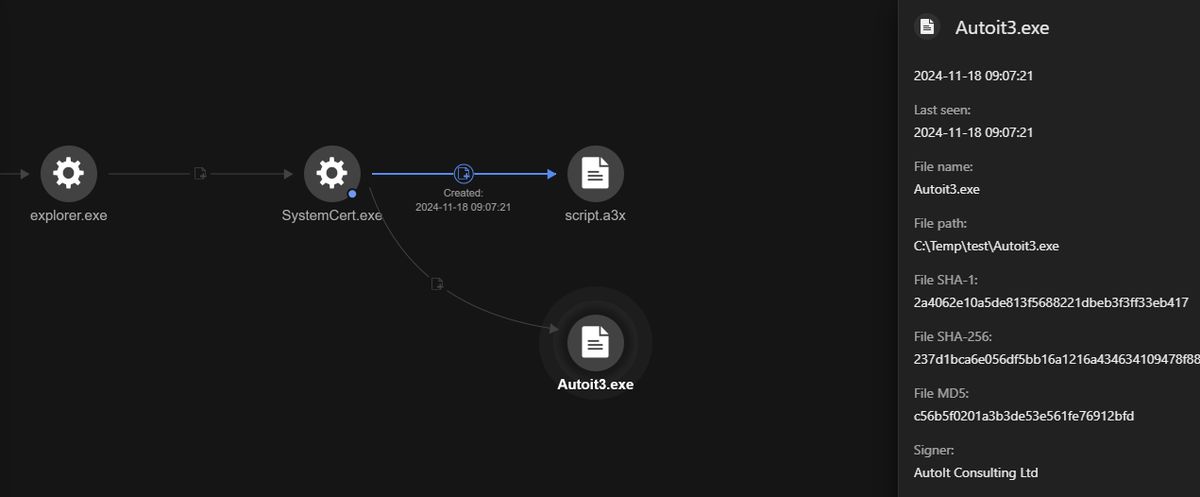

Nadat de aanvaller toegang had gekregen via AnyDesk, ondernam hij verdere kwaadaardige acties en gebruikte hij technieken om detectie te omzeilen. AutoIt-scripts werden bijvoorbeeld gebruikt om eventuele antivirussoftware op het systeem te identificeren en te omzeilen. Bovendien werden kwaadaardige bestanden discreet gedownload en uitgepakt in verborgen mappen, waardoor de kans op detectie kleiner werd. Daaronder bevond zich een bestand met de naam SystemCert.exe, dat extra scripts en uitvoerbare bestanden in tijdelijke mappen creëerde en verdere kwaadaardige activiteiten mogelijk maakte.

Gelukkig werd de aanval verijdeld voordat gevoelige gegevens werden geëxfiltreerd. Uit het onderzoek bleek dat, ondanks dat de hackers zich toegang verschaften en hardnekkige bestanden en registervermeldingen achterlieten, er geen kritieke informatie van het slachtoffer werd gestolen. Dit incident onderstreept de dringende behoefte aan versterkte veiligheidsmaatregelen binnen organisaties om zich tegen dergelijke geavanceerde bedreigingen te verdedigen.

Beste praktijken om vishing-aanvallen te bestrijden

Organisaties moeten alomvattende strategieën hanteren om de risico’s die gepaard gaan met vishing-aanvallen te beperken. Het is van cruciaal belang om eerst de beweringen van externe technische ondersteuningsaanbieders te verifiëren. Werknemers moeten hun banden bevestigen voordat ze toegang verlenen, waardoor het risico op manipulatie door cybercriminelen wordt verkleind.

Het controleren van de toegang tot tools voor ondersteuning op afstand is een ander belangrijk aspect van een robuust beveiligingsbeleid. Organisaties zouden moeten overwegen om whitelisting te implementeren voor goedgekeurde tools zoals AnyDesk en een multi-factor authenticatiebeleid af te dwingen voor verbeterde beveiliging. Deze stap voegt een noodzakelijke beschermingslaag toe om ongeautoriseerde toegang te voorkomen.

Het opleiden van medewerkers is van cruciaal belang bij het vergroten van het bewustzijn rond social engineering-tactieken, waaronder phishing en vishing. Het opleiden van personeel in het herkennen van deze bedreigingen is van cruciaal belang om hun gevoeligheid voor toekomstige aanvallen tot een minimum te beperken. Trainingssessies moeten zich richten op de specifieke technieken die door cybercriminelen worden gebruikt, evenals op praktische stappen om de veiligheid te garanderen.

Uitgelichte afbeeldingscredits: Dimitri Karastelev/Unsplash