Het BADBOX-botnet heeft nu wereldwijd meer dan 192.000 Android-apparaten geïnfecteerd, waardoor zijn bereik verder reikt dan goedkope elektronica en ook bekende merken als Yandex en Hisense omvat. Deze malware vormt een aanzienlijk risico omdat deze tijdens de productie vooraf op apparaten is geïnstalleerd.

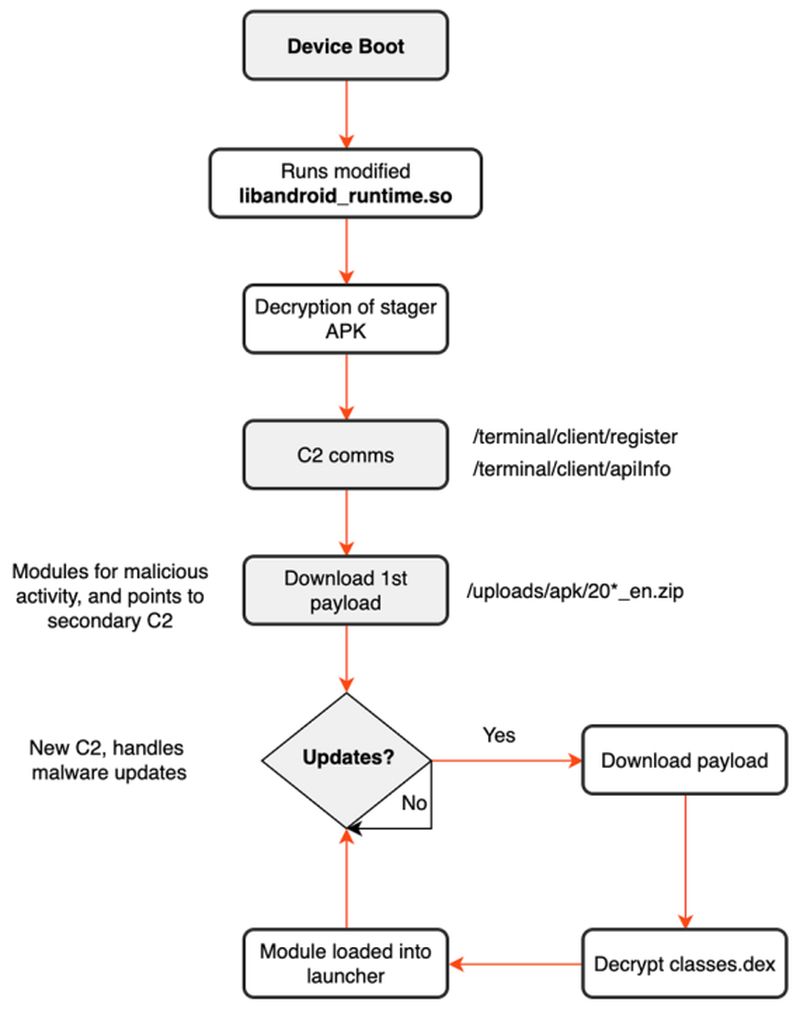

Het BADBOX-botnet richt zich primair op Android-besturingssystemen en heeft aanzienlijke veerkracht getoond, waarbij uit de laatste telemetrie blijkt dat het een grotere verscheidenheid aan apparaten heeft getroffen dan eerder werd gerapporteerd. Eenmaal geactiveerd, maken geïnfecteerde apparaten verbinding met een Command and Control (C2)-server, waardoor aanvallers toegang krijgen tot het lokale netwerk. De malware kan tweefactorauthenticatiegegevens onderscheppen en verdere kwaadaardige software installeren. Aangenomen wordt dat de infectievector gepaard gaat met supply chain-aanvallen, waarbij malware is ingebed op firmwareniveau, wat de verwijderingspogingen bemoeilijkt omdat de malware zich op een niet-schrijfbare partitie bevindt.

Reikwijdte van het BADBOX-botnet

BitSight suggereren dat ongeveer 160.000 van de geïnfecteerde apparaten tot unieke modellen behoren die nog niet eerder zijn gezien, wat gevolgen heeft voor high-end producten zoals de Yandex 4K QLED Smart TV en de T963 Hisense Smartphone. De wijdverbreide aard van deze infectie brengt kwetsbaarheden in verschillende apparaatcategorieën aan het licht, wat aantoont dat zelfs vertrouwde merken niet immuun zijn.

Gecompromitteerde apparaten dienen meerdere kwaadaardige doeleinden. Ze kunnen fungeren als residentiële proxy’s voor internetverkeer, ongeautoriseerde installaties op afstand uitvoeren en zelfs accounts aanmaken voor het verspreiden van verkeerde informatie. Deze activiteiten dragen bij aan een cyclus van financieel gewin voor cybercriminelen, waarbij geïnfecteerde apparaten worden ingezet voor advertentiefraude of soortgelijke criminele ondernemingen.

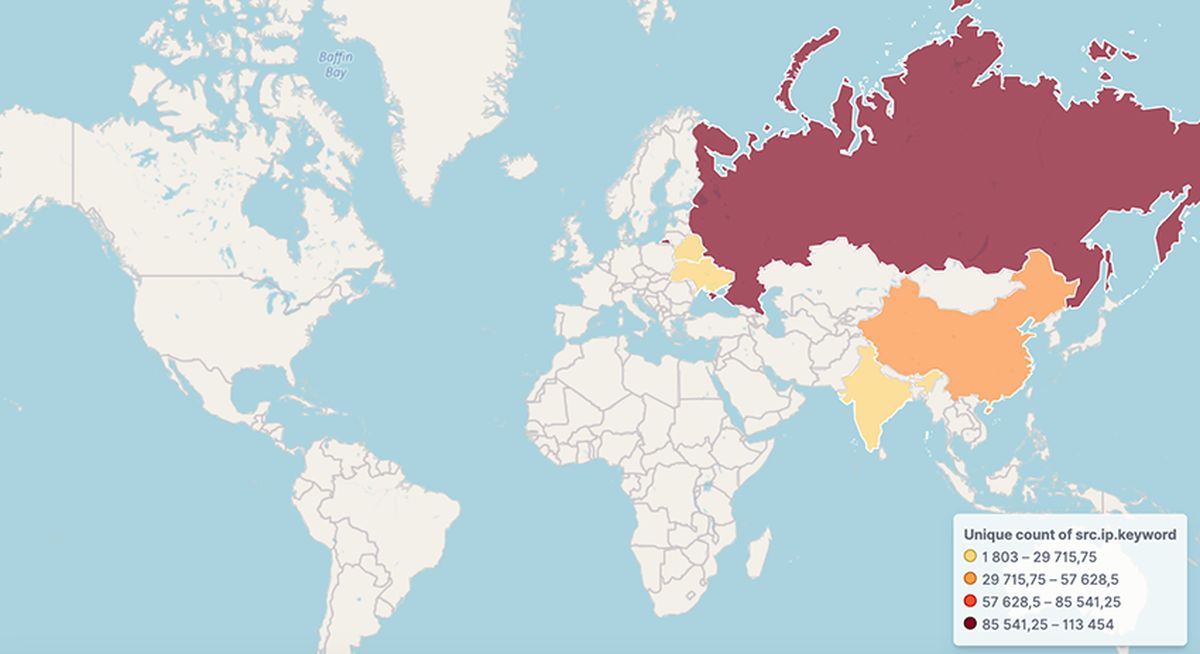

De hoge incidentie van infecties strekt zich uit over meerdere landen, met aanzienlijke aantallen in Rusland, China, India, Wit-Rusland, Brazilië en Oekraïne. De Duitse autoriteiten hadden geprobeerd deze operaties te verstoren door een van de commando- en controleservers te laten zinken, waardoor ongeveer 30.000 apparaten werden getroffen die voornamelijk bestonden uit op Android gebaseerde digitale fotolijsten en mediastreamingboxen. Deze interventie lijkt echter beperkt succes te hebben gehad, aangezien de algehele telemetrie van BADBOX aanhoudende groei en activiteit laat zien.

Hackers van Russian Secret Blizzard exploiteren malware om Oekraïense strijdkrachten aan te vallen

Hoewel er pogingen zijn gedaan om dit probleem aan te pakken, waaronder waarschuwingen van autoriteiten als het Duitse Federale Bureau voor Informatiebeveiliging (BSI) over de gevaren van verouderde firmware en vooraf geïnstalleerde malware, blijft de uitdaging bestaan voor fabrikanten en detailhandelaren. Er is een gedeelde verantwoordelijkheid om ervoor te zorgen dat apparaten veilig zijn voordat ze de consument bereiken.

Consumenten moeten bijzonder waakzaam zijn bij het kopen van apparaten, vooral via populaire online platforms zoals Amazon, eBay en AliExpress, waar de dreiging van het tegenkomen van geïnfecteerde producten groter is. De BSI benadrukt dat individuen ervoor moeten zorgen dat hun apparaten de nieuwste firmware-updates ontvangen. Bovendien kan het loskoppelen van apparaten van internet wanneer ze niet worden gebruikt, de blootstelling aan voortdurende bedreigingen minimaliseren.

Een ander zorgwekkend teken van een BADBOX-infectie zijn merkbare dalingen in de apparaatprestaties, oververhitting en abnormaal netwerkverkeer. Deskundige begeleiding adviseert gebruikers om proactief te zijn bij het monitoren van deze symptomen, die kunnen duiden op onderliggende malware-activiteit die persoonlijke informatie en apparaatfunctionaliteit in gevaar kan brengen.

Onderzoek door cyberbeveiligingsbedrijf BitSight heeft het inzicht in de overdracht en persistentie van BADBOX vergroot, waarbij meer dan 160.000 unieke IP-adressen zijn waargenomen die binnen slechts een dag contact proberen te leggen met de controledomeinen. Een dergelijke groei wijst op het vermogen van de malware om zich aan te passen en zijn claim uit te breiden naar een breder ecosysteem van apparaten.

Uitgelichte afbeeldingscredits: Kerem Gülen/Midjourney